Kaspersky-Forscher haben eine neue, bisher unbekannte Kampagne des fortgeschrittenen Bedrohungsakteurs Lazarus identifiziert. Seit Anfang 2020 richtet sich dieser mit der benutzerdefinierten Backdoor ‚ThreatNeedle‘ gegen Unternehmen der Verteidigungsindustrie. Die Backdoor bewegt sich lateral durch infizierte Netzwerke und sammelt vertrauliche Informationen. Lazarus kann dabei Daten sowohl aus IT- als auch aus eingeschränkten Netzwerken stehlen.

Bei Lazarus handelt es sich um einen sehr produktiven Bedrohungsakteur, der seit mindestens 2009 aktiv ist. Die Gruppe ist für umfangreiche Cyberspionage- und Ransomware-Kampagnen sowie Angriffe auf den Kryptowährungsmarkt bekannt. Aktuelle Attacken wurden zudem im Zusammenhang mit COVID-19 und der Impstoffforschung festgestellt. Während Lazarus sich in den vorigen Jahren auf Finanzinstitute konzentriert hat, scheint seit Anfang 2020 die Verteidigungsindustrie im Fokus der Aktivitäten zu stehen.

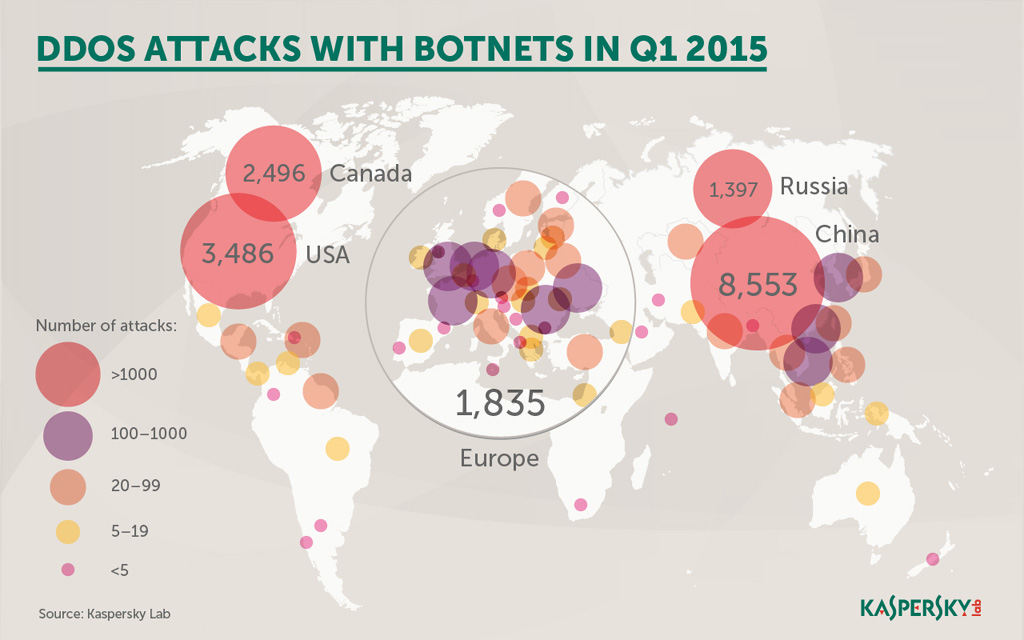

Kaspersky-Forscher wurden zum ersten Mal auf diese neue Kampagne aufmerksam, als sie zur Unterstützung einer Vorfallreaktion hinzugezogen wurden. Bei der Analyse wurde deutlich, dass die Organisation einer benutzerdefinierten Backdoor zum Opfer gefallen war, eines Malware-Typs, der eine vollständige Fernsteuerung des Geräts ermöglicht. Diese als ThreatNeedle bezeichnete Backdoor bewegt sich lateral durch die infizierten Netzwerke und extrahiert vertrauliche Informationen. Bisher sind Organisationen in mehr als einem Dutzend Ländern betroffen. Kaspersky entdeckte zahlreiche Hosts aus Europa, Nordamerika, dem Nahen Osten und Asien, die sich mit der Infrastruktur des Angreifers verbunden hatten.

Infektionsschema und Vorgehen von ThreatNeedle

Eine Erstinfektion erfolgt über Spear Phishing-Mails, die entweder einen schädlichen Word-Anhang oder einen Link zu einem solchen, der auf Unternehmensservern gehostet wird, enthalten. Die E-Mails tarnten sich oft als vermeintliche dringende Aktualisierungen im Zusammenhang mit der Corona-Pandemie und stammten angeblich von einem angesehenen medizinischen Zentrum.

Wird das schädliche Dokument geöffnet, wird die Malware ausgeführt und fährt mit der nächsten Stufe des Bereitstellungsprozesses fort. Die verwendete ThreatNeedle-Malware gehört zu der Malware-Familie ‚Manuscrypt‘, die der Lazarus-Gruppe zugeschrieben wird und zuvor bei Angriffen gegen Kryptowährungsunternehmen verwendet wurde. Nach der Installation erhält ThreatNeedle die vollständige Kontrolle über das Gerät des Opfers – von der Bearbeitung von Dateien bis hin zur Ausführung empfangener Befehle ist alles möglich.

Mittels ThreatNeedle kann Lazarus Daten sowohl aus Office-IT-Netzwerken (einem Netzwerk mit Computern mit Internetzugang) als auch einem eingeschränkten Netzwerk eines Werks oder einer Anlage (einem Netzwerk mit geschäftskritischen Ressourcen und Computern mit hochsensiblen Daten und Datenbanken ohne Internetzugang) stehlen. Gemäß den Richtlinien der angegriffenen Unternehmen dürfen keine Informationen zwischen diesen beiden Netzwerken übertragen werden. Administratoren können jedoch eine Verbindung zu beiden Netzwerken zur Systemwartung herstellen. Lazarus konnte die Kontrolle über Administrator-Workstations erlangen und ein schädliches Gateway einrichten, um so das eingeschränkt zugängliche Netzwerk anzugreifen und vertrauliche Daten von dort zu stehlen und zu extrahieren.

Backdoor gegen Sicherheitsforscher

„Lazarus war vielleicht der aktivste Bedrohungsakteur des Jahres 2020 und es sieht nicht so aus, als würde sich daran etwas ändern“, erklärt Seongsu Park, Sicherheitsforscher im Global Research and Analysis Team (GReAT) bei Kaspersky. „Bereits im Januar dieses Jahres berichtete das Threat Analysis Team von Google, dass Lazarus dieselbe Backdoor gegen Sicherheitsforscher verwendet hatte. Wir werden wohl künftig mehr Angriffe mittels ThreatNeedle sehen und deshalb dessen Entwicklung weiter beobachten.“

„Lazarus ist nicht nur sehr produktiv, sondern auch hoch entwickelt“, ergänzt Vyacheslav Kopeytsev, Sicherheitsexperte im Kaspersky ICS CERT. „Der Akteur konnte nicht nur die Netzwerksegmentierung überwinden, sondern auch umfangreiche Untersuchungen durchführen sowie hochgradig personalisierte und effektive Spear-Phishing-Mails und benutzerdefinierte Tools erstellen, um die gestohlenen Informationen auf einen Remote-Server zu extrahieren. Da Unternehmen noch immer mit Remote-Arbeit zu tun haben und daher anfälliger sind, ist es wichtig, dass Organisationen zusätzliche Sicherheitsvorkehrungen treffen, um sich vor solch fortgeschrittenen Angriffen zu schützen.“

Kaspersky-Empfehlungen zum Schutz vor Backdoors wie ThreatNeedle

- Regelmäßig grundlegende Schulungen für Mitarbeiter zur Cybersicherheitshygiene anbieten, da viele zielgerichtete Angriffe mit Phishing oder anderen Social-Engineering-Techniken beginnen. Mitarbeiter sollten zudem die Cybersicherheitsrichtlinien kennen und befolgen.

- Wenn ein Unternehmen über Betriebstechnologie (OT; Operational Technology) oder eine kritische Infrastruktur verfügt, sollte diese vom Unternehmensnetzwerk getrennt sein oder so konfiguriert sein, dass keine nicht autorisierten Verbindungen bestehen.

- Das SOC-Team Zugriff sollte Zugriff auf aktuelle Bedrohungsinformationen haben. Das Kaspersky Threat Intelligence Portal ist ein zentraler Zugriffspunkt für die Threat Intelligence des Unternehmens und bietet umfangreiche Daten zu Cyberangriffen.

- Eine robuste Sicherheitslösung wie Kaspersky Anti Targeted Attack Platform implementieren, die fortgeschrittene Bedrohungen auf Netzwerkebene frühzeitig erkennt.

- Des Weiteren sollten Industrieunternehmen eine dedizierte Lösung für industrielle Netzwerke wie Kaspersky Industrial CyberSecurity implementieren, die die Überwachung, Analyse und Erkennung von OT-Netzwerkverkehr ermöglicht.